Nowe techniki cyberprzestępców wykorzystujących kody QR – raport HP Wolf

Firma HP opublikowała najnowszy raport kwartalny HP Wolf Security Threat Insights, z którego wynika, że hakerzy dywersyfikują metody ataków. Na szczególną uwagę zasługuje rosnąca liczba kampanii phishingowych z wykorzystaniem kodów QR. Dzięki wyizolowaniu zagrożeń, które uniknęły działania narzędzi wykrywających na komputerach, HP Wolf Security ma szczególny wgląd[i] w najnowsze techniki stosowane przez cyberprzestępców w błyskawicznie ewoluującym środowisku cyberprzestępczym. Do tej pory klienci HP Wolf Security otworzyli ponad 25 miliardów załączników w wiadomościach e-mail, stron internetowych oraz pobranych plików, nie odnotowując przy tym żadnych naruszeń. Dalsze spostrzeżenia HP Wolf Security zostaną przedstawione na nadchodzącej konferencji Amplify, która odbędzie się w dniach 28-30 marca w McCormick Place w Chicago.

Z początkiem lutego 2022 roku Microsoft zaczął domyślnie blokować makra w plikach pakietu Office, co znacznie utrudnia atakującym uruchamianie złośliwego oprogramowania. Dane zebrane przez zespół HP Threat Research pokazują, że od II kwartału 2022 r. napastnicy dywersyfikują wykorzystywane dotychczas metody, szukając nowych sposobów na naruszenie bezpieczeństwa urządzeń i kradzież danych. Na podstawie danych z milionów punktów końcowych objętych systemem HP Wolf Security[ii], badania wykazały:

- Wzrost popularności oszustw związanych ze skanowaniem kodów QR: Od października 2022 r. firma HP niemal codziennie obserwuje kampanie "scan scam" z zastosowaniem kodów QR. Oszustwa te podstępnie nakłaniają użytkowników do skanowania kodów QR z komputerów za pomocą urządzeń mobilnych - potencjalnie w celu wykorzystania słabszych zabezpieczeń przed phishingiem i ich wykrywania na tego rodzaju urządzeniach. Kody QR przekierowują użytkowników na szkodliwe strony internetowe z prośbą o udostępnienie szczegółów dotyczących kart kredytowych i debetowych. Do przykładów odnotowanych w IV kwartale należały kampanie phishingowe podszywające się pod firmy kurierskie żądające uiszczenia opłaty.

- Odnotowano 38% wzrost[iii] liczby złośliwych załączników PDF: Najnowsze ataki wykorzystują osadzone obrazy, które zawierają odnośniki do zaszyfrowanych złośliwych plików ZIP, omijając przy tym skanery bram internetowych. Instrukcje PDF zawierają hasło, które użytkownik jest zmuszony wprowadzić, aby rozpakować plik ZIP, wdrażając jednocześnie złośliwe oprogramowanie QakBot lub IcedID służące do uzyskania nieautoryzowanego dostępu do systemów. Te z kolei są wykorzystywane jako zaplecze do wdrażania oprogramowania ransomware.

- 42% złośliwego oprogramowania zostało dostarczone wewnątrz plików archiwalnych, takich jak ZIP, RAR i IMG: Od I kwartału 2022 r. cyberprzestępcy o 20% częściej wykorzystywali archiwa do stwarzania zagrożeń. Dla porównania 38% złośliwego oprogramowania dostarczono za pośrednictwem plików pakietu Office, takich jak Microsoft Word, Excel i PowerPoint.

Widzieliśmy, jak dystrybutorzy szkodliwego oprogramowania, tacy jak Emotet, próbowali obejść surową politykę makr pakietu Office za pomocą złożonych taktyk inżynierii społecznej, które naszym zdaniem okazują się mniej skuteczne. Niemniej jednak, kiedy jedne drzwi się zamykają, kolejne się otwierają–czego dowodem jest wzrost liczby oszustw związanych ze skanowaniem, wykorzystywaniem reklam internetowych do rozprzestrzeniania złośliwego oprogramowania, plikami archiwalnymi i złośliwymi załącznikami PDF –wyjaśnia Alex Holland, Starszy Analityk ds. Złośliwego Oprogramowania, Członek Zespołu Badań Zagrożeń HP Wolf Security w HP. Użytkownicy powinni uważać na wiadomości e-mail i strony internetowe, które żądają skanowania kodów QR i przekazania wrażliwych danych, oraz na pliki PDF odsyłające do archiwów chronionych hasłem.

Ponadto w IV kwartale HP wykryło aż 24 projekty popularnego oprogramowania imitowane w kampaniach reklam internetowych wykorzystywanych do infekowania komputerów za pośrednictwem ośmiu rodzin szkodliwego oprogramowania–dla porównania w poprzednim roku były to zaledwie dwie podobne kampanie. Ataki opierają się na klikaniu przez użytkowników reklam w wyszukiwarkach, które z kolei przenoszą ich na szkodliwe strony internetowe, które wyglądem niemal nie różnią się od prawdziwych witryn.

Podczas gdy metody ataków ewoluują, cyberprzestępcy nadal polegają na inżynierii społecznej, celując w użytkowników punktów końcowych –komentuje dr Ian Pratt, Dyrektor Globalny ds. Bezpieczeństwa Systemów Osobistych w HP. Organizacje powinny wdrożyć silną izolację, która pozwoli ograniczyć najczęstsze wektory ataku, takie jak poczta elektroniczna, przeglądarki internetowe i pobierane pliki. Łącząc to z rozwiązaniami ochrony danych uwierzytelniających, które ostrzegają lub zapobiegają wprowadzaniu przez użytkowników poufnych danych na podejrzanych stronach, można w znacznym stopniu ograniczyć obszar ataku i poprawić poziom bezpieczeństwa organizacji.

HP Wolf Security wykonuje liczne ryzykowne zadania, takie jak otwieranie załączników poczty elektronicznej, pobieranie plików oraz otwieranie linków w odizolowanych, mikro-wirtualnych maszynach (micro-VM) w celu ochrony użytkowników, przechwytując szczegółowe ślady prób infekcji. Technologia izolacji aplikacji HP łagodzi zagrożenia, które mogą ominąć inne narzędzia zabezpieczające oraz zapewnia wyjątkowy wgląd w nowe metody włamań i zachowania podmiotów odpowiedzialnych za zagrożenia.

Pełen raport jest dostępny do pobrania pod adresem: https://threatresearch.ext.hp.com/hp-wolf-security-threat-insights-report-q4-2022/

[i] HP ma wyjątkowy wgląd w najnowsze techniki cyberprzestępców, ponieważ analizuje rzeczywiste próbki złośliwego oprogramowania w mikro maszynach wirtualnych (micro-VM), przechwytując szczegółowe ślady prób infekcji.

[ii] HP Security to obecnie HP Wolf Security. Funkcje zabezpieczeń różnią się w zależności od platformy, szczegóły w arkuszu danych produktu.

[iii] Jak wyszczególniono na stronie 2 raportu HP Wolf Security Q4 Threat Insights.

materiały prasowe / HP

Nowy model myjni przemysłowej NOYEN: Dlaczego warto zainwestować w kompaktowe rozwiązanie mycia detali

5G Broadcast: Emitel testuje nowy standard telewizji mobilnej dla Telewizji Puls

MSV 2025 – przemiany w przemyśle, technologie przyszłości i szeroki zakres tematyczny

Więcej ważnych informacji

Jedynka Newserii

Jedynka Newserii

Handel

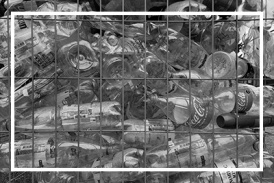

1 października ruszy w Polsce system kaucyjny. Część sieci handlowych może nie zdążyć z przygotowaniami przed tym terminem

Producenci, sklepy i operatorzy systemu kaucyjnego mają niespełna dwa miesiące na finalizację przygotowań do jego startu. Wówczas na rynku pojawią się napoje w specjalnie oznakowanych opakowaniach, a jednostki handlu powinny być gotowe na ich odbieranie. Część z nich jest już do tego przygotowana, część ostrzega przed ewentualnymi opóźnieniami. Jednym z ważniejszych aspektów przygotowań na te dwa miesiące jest uregulowanie współpracy między operatorami, których będzie siedmiu, co oznacza de facto siedem różnych systemów kaucyjnych.

Ochrona środowiska

KE proponuje nowy cel klimatyczny. Według europosłów wydaje się niemożliwy do realizacji

Komisja Europejska zaproponowała zmianę unijnego prawa o klimacie, wskazując nowy cel klimatyczny na 2040 roku, czyli redukcję emisji gazów cieplarnianych o 90 proc. w porównaniu do 1990 rok. Jesienią odniosą się do tego kraje członkowskie i Parlament Europejski, ale już dziś słychać wiele negatywnych głosów. Zdaniem polskich europarlamentarzystów już dotychczas ustanowione cele nie zostaną osiągnięte, a europejska gospodarka i jej konkurencyjność ucierpi na dążeniu do ich realizacji względem m.in. Stanów Zjednoczonych czy Chin.

Konsument

Tylko 35 proc. Celów Zrównoważonego Rozwoju ONZ możliwe do osiągnięcia przed 2030 r. Potrzebna ściślejsza współpraca międzynarodowa

Jak wynika z raportu ONZ, choć w ciągu ostatniej dekady dzięki dążeniu do realizacji przyjętych celów udało się poprawić życie milionów ludzi na całym świecie, to jednak tempo zmian pozostaje zbyt wolne, by dało się je osiągnąć do 2030 roku. Postęp hamują przede wszystkim eskalacja konfliktów, zmiana klimatu, rosnące nierówności i niewystarczające finansowanie. Jak wynika ze sprawozdania Parlamentu Europejskiego, problemem jest także brak ścisłej współpracy międzynarodowej i sceptyczne podejście niektórych państw ONZ.

Szkolenia

Akademia Newserii

Akademia Newserii to projekt, w ramach którego najlepsi polscy dziennikarze biznesowi, giełdowi oraz lifestylowi, a także szkoleniowcy z wieloletnim doświadczeniem dzielą się swoją wiedzą nt. pracy z mediami.

![Nestlé w Polsce podsumowuje wpływ na krajową gospodarkę. Firma wygenerowała 0,6 proc. polskiego PKB [DEPESZA]](/files/1097841585/fabryka-nesquik_1,w_85,r_png,_small.png)

|

| |

| |

|